检测信息(部分)

问:恶意代码监测系统的检测服务主要覆盖哪些产品类型?

答:本服务涵盖各类软件、固件、嵌入式系统及网络协议等数字化产品,重点检测可执行文件、脚本代码及数据传输模块中的潜在恶意行为。

问:检测服务的核心功能是什么?

答:通过静态特征扫描、动态行为分析和启发式检测技术,识别后门程序、数据窃取、勒索加密等恶意代码,提供威胁等级评估与行为轨迹图谱。

问:检测报告包含哪些关键信息?

答:报告包含样本哈希值、行为特征摘要、关联攻击指纹、漏洞利用路径及修复建议,支持MITRE ATT&CK框架映射。

检测项目(部分)

- 静态特征扫描:识别已知恶意代码签名模式

- 动态沙箱分析:监测进程注入、注册表篡改等实时行为

- 熵值检测:评估代码段随机性判断加壳特征

- API调用追踪:记录系统级函数调用序列

- 内存驻留检测:识别无文件攻击驻留技术

- 网络流量解析:分析隐蔽信道通信特征

- 反混淆能力:破解多层混淆加密代码

- 持久化机制检测:发现自启动项与计划任务植入

- 权限提升监控:捕获提权漏洞利用行为

- 数据外传行为:识别异常数据传输协议

- 代码注入检测:发现DLL侧加载与进程劫持

- 勒索特征识别:检测文件加密与密钥生成行为

- 证书合法性验证:检查代码签名证书有效性

- 漏洞利用检测:匹配CVE编号攻击特征

- 脚本行为分析:解析PowerShell/Python等脚本行为链

- 虚拟机逃逸测试:验证对抗沙箱检测能力

- 反调试技术检测:识别代码逆向防护机制

- 横向移动模拟:追踪内网渗透测试路径

- 日志清除检测:发现系统审计日志篡改

- 零日攻击识别:基于行为模式的未知威胁判定

检测范围(部分)

- 病毒程序

- 蠕虫程序

- 特洛伊木马

- 勒索软件

- 间谍软件

- 广告软件

- 僵尸网络节点

- 无文件恶意代码

- 加密货币矿工

- 键盘记录器

- 引导扇区病毒

- 宏病毒

- 移动端恶意应用

- 供应链攻击组件

- 内存驻留代码

- Rootkit工具

- 漏洞利用工具包

- 网络钓鱼组件

- 凭证窃取程序

- 恶意浏览器扩展

检测仪器(部分)

- 全虚拟化沙箱集群

- 网络协议分析仪

- 硬件行为监控探针

- 反汇编调试平台

- 内存取证工作站

- 威胁情报关联系统

- 熵值计算专用模块

- API调用追踪器

- 动态污点分析系统

- 模糊哈希比对服务器

检测标准(部分)

检测优势

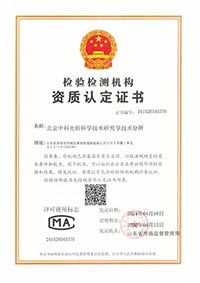

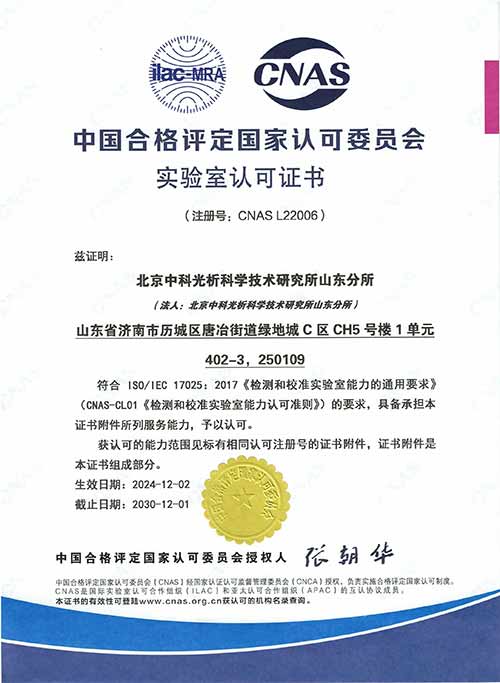

检测资质(部分)

检测流程

1、中析检测收到客户的检测需求委托。

2、确立检测目标和检测需求

3、所在实验室检测工程师进行报价。

4、客户前期寄样,将样品寄送到相关实验室。

5、工程师对样品进行样品初检、入库以及编号处理。

6、确认检测需求,签定保密协议书,保护客户隐私。

7、成立对应检测小组,为客户安排检测项目及试验。

8、7-15个工作日完成试验,具体日期请依据工程师提供的日期为准。

9、工程师整理检测结果和数据,出具检测报告书。

10、将报告以邮递、传真、电子邮件等方式送至客户手中。

检测优势

1、旗下实验室用于CMA/CNAS/ISO等资质、高新技术企业等多项荣誉证书。

2、检测数据库知识储备大,检测经验丰富。

3、检测周期短,检测费用低。

4、可依据客户需求定制试验计划。

5、检测设备齐全,实验室体系完整

6、检测工程师 知识过硬,检测经验丰富。

7、可以运用36种语言编写MSDS报告服务。

8、多家实验室分支,支持上门取样或寄样检测服务。

检测实验室(部分)

结语

以上为恶意代码监测系统检测的检测服务介绍,如有其他疑问可联系在线工程师!

京ICP备15067471号-27

京ICP备15067471号-27